2025

07

05

04

03

02

01

2024

12

11

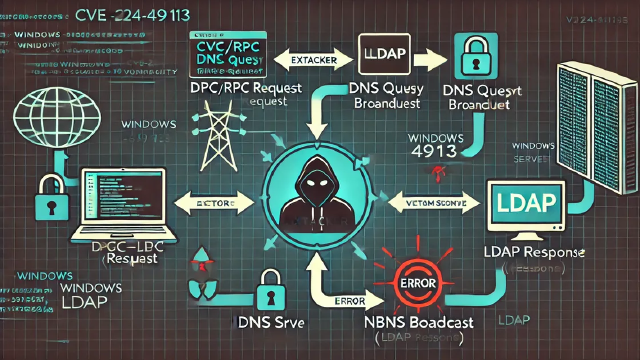

1. Introdução Neste artigo, vamos descrever quatro métodos de captura de senhas no programa mRemoteNG, sendo uma delas uma CVE, a CVE-2023-30367. O Multi-Remote Next Generation Connection Manager (mRemoteNG) é um software gratuito que permite aos usuários armazenar e gerenciar configurações de conexão multi-protocolo para se conectar remotamente a sistemas. Esse programa, por ser simples e bastante intuitivo, é muito utilizado por analistas para armazenar informações de login e facilitar a conexão entre hosts.

10

09

08

06

0001

01

Sou um profissional focado em garantir precisão e atenção aos detalhes, com forte capacidade para executar tarefas estruturadas e aderir a normas e regulamentos. Tenho experiência em planejamento estratégico, buscando sempre a eficiência e objetividade, especialmente em situações críticas. Acredito na importância de uma liderança colaborativa e focada em resultados, contribuindo para o sucesso de pequenas equipes e projetos.