1. Introdução

No mundo cibernético, termos como vulnerabilidade e falha de segurança são frequentemente usados e muitas vezes tratados de igual modo. Eu, particularmente falando, já confundi muitas vezes que vulnerabilidade = falha de segurança, quando na verdade uma coisa é uma coisa e outra coisa é outra coisa. Muito embora, de um modo geral, ambos possam afetar a tríade, eles não podem ser confundidos, pois possuem distinção. Entender a diferença entre eles é essencial para quem trabalha com defesa cibernética, auditorias ou análise de riscos.

A vulnerabilidade é uma fraqueza ou deficiência em um sistema, procedimento ou controle de segurança que pode ser explorada por uma ameaça para comprometer a confidencialidade, integridade ou disponibilidade dos recursos. Do outro lado, a falha de segurança ocorre quando um mecanismo de proteção existente não consegue impedir um ataque que deveria ter sido abloqueado.

Enquanto vulnerabilidades são condições pré-existentes antes de um ataque, falhas de segurança são amostras práticas de que um controle implementado falhou e não respondeu conforme o esperado.

Neste artigo, proponho uma experiência de aprendizado particular, com estudos de caso simples, porém exercícios práticos para reforçar a compreensão e aplicação desses conceitos.

2. Definições fundamentais

2.1. O que é Vulnerabilidade?

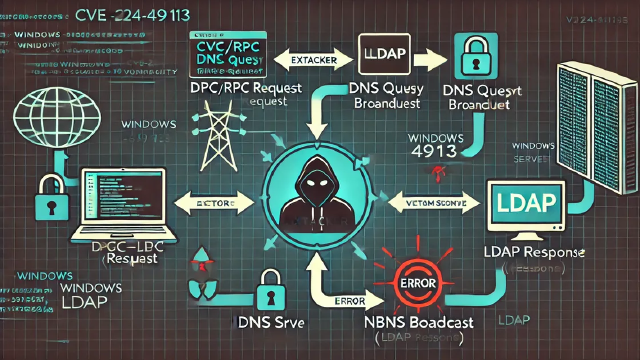

Uma vulnerabilidade é uma condição particular de fraqueza em um sistema, em procedimentos de segurança, em controles internos ou na implementação de um software que pode ser explorada por uma fonte de ameaça. Ela pode se manifestar como problemas de codificação, configurações incorretas ou lacunas em processos de controle interno. Vulnerabilidades geralmente são identificadas através de auditorias, varreduras automatizadas ou pentest e, quando públicas que afeta serviços globais, catalogadas em bases de dados pública como o CVE (Common Vulnerabilities and Exposures).

A vulnerabilidade pode ou não ser explorada. Se não houver um vetor de ataque viável ou o controle de segurança funcionar, a vulnerabilidade não resulta em comprometimento. É como uma porta da casa aberta, existe a possibilidade de ser invadida por alguém, mas… pode ter um portão de ferro trancado no cadeado que impede ao invasor o acesso.

Exemplo: Um servidor com uma versão desatualizada do Apache, com uma vulnerabilidade conhecida, mas que só está acessível via localhost e está atrás de um WAF. O sistema é vulnerável, mas não está exposto.

2.2. O que é Falha de Segurança?

Falha de segurança ou falha de controle de segurança, é o momento em que um mecanismo projetado para prevenir, detectar ou mitigar um ataque não consegue fazê-lo, resultando em um incidente de segurança. Essas falhas podem ocorrer por problemas operacionais, falhas de configuração, bugs em sistemas de defesa ou limitações de design. Ao contrário de vulnerabilidades, que são estado latente, falhas de segurança são eventos observáveis que indicam a quebra de um controle de segurança.

A falha de segurança sempre vai resultar em um incidente, permitindo que o ataque aconteça. O atacante passa pelas defesas, seja por má configuração, falha operaciona, por vulnerabilidade explorável ou simplesmente não existir proteção. Dessa vez temos duas hipóteses: ou não existe portão na casa ou o cadeado do portão é fácil de ser arrombado ou de repente a chave estava no cadeado 🤷♂️.

Exemplo: EDR instalado, firewall configurado… mas o atacante usou PowerShell codificado em base64, o script passou e o ransomware criptografou tudo. Aqui houve uma falha no mecanismo de detecção, falha de segurança clara. É um exemplo tosco, eu sei… mas faz sentido.

2.3. Tabela de comparação

| Característica | Vulnerabilidade | Falha de Segurança |

|---|---|---|

| Natureza | Fraqueza em sistema ou processo | Ocorrência de controle que não impede um ataque |

| Exemplo | Buffer overflow, SQL Injection, XSS | Ransomware (mesmo com firewall e EDR ativos) |

| Estado | Existe antes do ataque | Manifesta durante ou após o ataque |

| Detecção | Scans de vulnerabilidade, testes periódicos | Monitoramento de logs, alertas de SIEM, resposta a incidentes |

| Tratamento | Patching, hardening, code review | Revisão pós-incidente, reforço de controles, atualização de processos |

Ah, mas pera lá! SQL Injection é uma falha de segurança!

Se você chegou a pensar isso, você tem um excelente ponto! E esse exemplo é perfeito para entender a sutil diferença entre vulnerabilidade x falha de segurança.

Um SQL Injection é uma vulnerabilidade, ponto. Por quê? Ele é uma fraqueza no código (falta de validação de parâmetros) que pode ser explorada por um atacante e manipular consultas SQL. Mas! Ela só vira uma falha de segurança quando o ataque acontece efetivamente, ou seja, a exploração é bem-sucedida.

Beleza! Entendido até aqui, mas então quer dizer que um SQL Injection sempre vai ser uma falha de segurança? Não, nem sempre. Mesmo que uma vulnerabilidade exista, ela pode não virar uma falha de segurança se houver defesas eficazes como WAF bloqueando payloads maliciosos ou validações adicionais no backend do código que rejeitam entradas inesperadas, por exemplo.

3. Casos de uso prático

3.1. Caso 1: Vulnerabilidade não explorada

| Cenário | Condição | Esse ambiente é vulnerável? | Está comprometido? | Por quê? |

|---|---|---|---|---|

| Um servidor com uma versão do OpenSSL vulnerável a Heartbleed (CVE-2014-0160). | Está protegido por um firewall que bloqueia toda comunicação externa na porta 443. | Sim | Não | Porque o firewall bloqueou qualquer tentativa de conexão a esse servidor. |

3.2. Caso 2: Falha de Segurança em ação

| Cenário | Resultado | Por quê? |

|---|---|---|

| Um firewall permitindo acesso externo à porta RDP da rede interna. Um usuário com senha fraca é invadido por brute force. O atacante entra e move-se lateralmente. | Falha de segurança clara | Porque o mecanismo de proteção (firewall + política de senha fraca) falhou. A proteção existia, mas foi mal implementada… O ataque teve sucesso. |

3.3. Comparação prática

| Característica | Vulnerabilidade | Falha de Segurança |

|---|---|---|

| Ocorre antes do ataque? | Sim | Não (ocorre durante ou após um ataque) |

| Sempre resulta em incidente? | Não | Sim |

| Relacionada a configuração/sistema? | Sim | Sim, mas relacionada ao controle de segurança |

| Pode ser mitigada/prevenida? | Sim (via patching, hardening) | Sim (via monitoramento, reforço de controles) |

4. Como detectar e prevenir

Identificar vulnerabilidades é um passo muito importante na defesa do ambiente. Nesse sentido, ferramentas especializadas como Nessus (pago) ou OpenVAS (gratuito) são amplamente utilizadas globalmente para realizar varreduras automáticas em sistemas, redes e aplicações, buscando por configurações incorretas, softwares desatualizados e/ou brechas conhecidas. Além dessas ferramentas, serviços como pentest também é um forte aliado para idenficar essas brechas, por oferecem uma abordagem mais direta e prática e orientada ao comportamento de um atacante, possibilitando verificar se uma vulnerabilidade já conhecida, pode ou não ser explorada. Outra abordagem complementar é a avaliação de compliance com frameworks reconhecidos, como CIS Benchmarks ou o NIST Cybersecurity Framework, que ajudam a identificar lacunas de segurança em relação a boas práticas já consolidadas.

Já a detecção de falhas de segurança exige uma visão mais operacional e contínua. A análise de logs é uma das formas mais eficazes de identificar eventos que apontam para falhas de segurança, como firewalls, EDRs ou o sistema enterprise em si. Ferramentas como SIEMs (Security Information and Event Management) e SOARs (Security Orchestration, Automation and Response) permitem centralizar, correlacionar e responder rapidamente a incidentes que muitas vezes são causados por essas falhas. Além disso, exercícios de Red Team contribui e muito para testar de forma ativa a eficiência de processos de controle de segurança do ambiente, revelando pontos onde os mecanismos falharam na detecção ou na resposta a comportamentos maliciosos.

5. Conclusão

Toda falha de segurança compromete o ambiente. Nem toda vulnerabilidade resulta em incidente. Vulnerabilidade pode ou não ser explorada. Falha de segurança sempre representa uma exploreação bem-sucedida ou controle mal implementado. Dominar essa distinção é essencial para avaliar riscos de forma precisa, priorizar ações e projetas novos mecanismos de proteção e defesa.

Para manter a resiliência do ambiente, algumas boas práticas são indispensáveis. A primeira delas é garantir que vulnerabilidades sejam corrigidas o mais rápido possível, por meio de atualizações, reconfiguração e hardening. Em paralelo, é fundamental realizar avaliações periódicas para validar a eficácia dos controles de segurança existentes, como firewalls, autenticação multifator, monitoramento de logs e segmentações de rede. Por fim, a execução de testes reais, simulando ataques e falhas internas, é uma maneira eficaz de antecipar problemas antes que eles sejam explorados por atacantes reais.

6. Referências

- Vulnerability (computer security)

- vulnerability - Glossary - NIST Computer Security Resourcer Center

- Vulnerabilities - NVD - National Institute of Standards and Technology

- What is Security Control Failure?

- Ending the Era of Security Control Failure

Vou ficar muito contente em receber um feedback seu.